O que é Cadeia de Custódia?

A cadeia de custódia é um processo rigoroso e documentado que acompanha uma evidência digital desde sua coleta até o descarte. Ela garante a integridade e a autenticidade da prova, assegurando que não houve manipulação ou adulteração durante todo o seu ciclo de vida.

A cadeia de custódia é um processo rigoroso e documentado que acompanha uma evidência digital desde o momento de sua coleta até o seu descarte. É como um histórico completo e detalhado de tudo o que acontece com uma prova, garantindo que ela não seja adulterada ou tenha sua origem questionada.

Por que a Cadeia de Custódia é tão importante?

- Validade da prova: Uma cadeia de custódia bem estabelecida torna a evidência digital admissível em processos judiciais.

- Prevenção de fraudes: A documentação detalhada impede que alguém tente alterar ou negar a autenticidade da prova.

- Conformidade legal: A cadeia de custódia atende aos requisitos legais e é essencial para garantir a justiça.

As principais etapas da cadeia de custódia são:

- Coleta: A evidência é coletada de forma segura e documentada, utilizando ferramentas específicas para cada tipo de dispositivo.

- Preservação: A evidência coletada é isolada e protegida de qualquer alteração, utilizando cópias bit a bit e técnicas de hash para garantir a integridade.

- Transporte: O transporte da evidência até o laboratório forense é feito de forma segura e rastreável, com registro de todas as etapas.

- Análise: A análise da evidência é realizada por peritos qualificados, utilizando ferramentas e técnicas forenses adequadas.

- Armazenamento: A evidência é armazenada em local seguro e controlado, com acesso restrito.

- Apresentação: Os resultados da análise são apresentados em um relatório detalhado, que inclui a descrição da cadeia de custódia.

- Descarte: A evidência pode ser descartada após o término do processo judicial, seguindo os procedimentos legais e de segurança.

Em resumo, a cadeia de custódia garante que:

- A evidência seja autêntica: A prova é exatamente a mesma que foi coletada no início.

- A evidência seja completa: Nenhuma parte da prova foi perdida ou alterada.

- A evidência seja confiável: Os resultados da análise são precisos e podem ser reproduzidos.

Para que a cadeia de custódia seja eficaz, é fundamental que:

- Seja documentada: Todos os passos devem ser registrados em um documento detalhado.

- Seja completa: Nenhuma etapa pode ser omitida.

- Seja precisa: As informações registradas devem ser precisas e verdadeiras.

Em resumo, a cadeia de custódia é um processo essencial para garantir a justiça e a integridade das investigações digitais. As normas ISO/IEC 27037 e NIST SP 800-86 são referências fundamentais na área de gestão de evidências digitais. Ambas oferecem diretrizes abrangentes para a identificação, coleta, preservação, análise e apresentação de evidências digitais, garantindo a sua integridade e admissibilidade em processos judiciais.

ISO/IEC 27037

A norma ISO/IEC 27037, intitulada “Guidelines for management of information security incidents”, fornece um conjunto de diretrizes para a gestão de incidentes de segurança da informação, incluindo a gestão de evidências digitais. Ela aborda diversos aspectos, como:

- Identificação de evidências: Define os tipos de evidências digitais que podem ser relevantes em uma investigação.

- Coleta e preservação: Estabelece procedimentos para a coleta e preservação de evidências de forma a garantir sua integridade.

- Análise: Descreve as técnicas e ferramentas utilizadas na análise de evidências digitais.

- Documentação: Requer a documentação completa de todas as etapas do processo de gestão de evidências.

NIST SP 800-86

O NIST SP 800-86, intitulado “Guide to Investigating Computer Security Incidents”, é um guia do Instituto Nacional de Padrões e Tecnologia dos Estados Unidos (NIST) que fornece diretrizes para a investigação de incidentes de segurança de computadores. A norma aborda a gestão de evidências digitais de forma detalhada, incluindo:

- Planejamento da investigação: Define as etapas iniciais de uma investigação, como a coleta de informações e a definição de objetivos.

- Coleta de evidências: Descreve as técnicas e ferramentas para a coleta de evidências digitais de diversos dispositivos.

- Análise de evidências: Explica as diferentes técnicas de análise de evidências, como a análise de arquivos, a análise de redes e a análise de memória.

- Documentação e relatórios: Requer a documentação completa de todas as etapas da investigação e a elaboração de relatórios detalhados.

Comparação entre as Normas

Ambas as normas oferecem um conjunto abrangente de diretrizes para a gestão de evidências digitais. No entanto, existem algumas diferenças entre elas:

- Foco: A ISO/IEC 27037 tem um escopo mais amplo, abrangendo a gestão de incidentes de segurança de forma geral, enquanto o NIST SP 800-86 é mais focado em investigações de incidentes de segurança de computadores.

- Nível de detalhe: O NIST SP 800-86 oferece um nível de detalhe maior em relação às técnicas de investigação e análise de evidências digitais.

- Público-alvo: A ISO/IEC 27037 é mais direcionada para organizações em geral, enquanto o NIST SP 800-86 é mais direcionado para profissionais de segurança da informação.

As normas ISO/IEC 27037 e NIST SP 800-86 são importantes por diversos motivos:

- Garantia da integridade das evidências: As diretrizes dessas normas ajudam a garantir que as evidências digitais sejam coletadas, preservadas e analisadas de forma a manter sua integridade.

- Admissibilidade em processos judiciais: O cumprimento dessas normas aumenta a probabilidade de que as evidências digitais sejam consideradas admissíveis em processos judiciais.

- Melhora da eficiência das investigações: As diretrizes dessas normas ajudam a organizar e otimizar o processo de investigação de incidentes de segurança.

Por que a Cadeia de Custódia é Importante na Perícia Digital?

- Validade da prova: Uma cadeia de custódia bem estabelecida torna a evidência digital admissível em processos judiciais.

- Prevenção de fraudes: A documentação detalhada impede a contestação da autenticidade da prova.

- Conformidade legal: A cadeia de custódia atende aos requisitos legais e é essencial para garantir a justiça.

Etapas da Cadeia de Custódia:

- Coleta: A evidência digital deve ser coletada de forma segura e documentada, utilizando ferramentas e técnicas específicas para cada tipo de dispositivo.

- Preservação: A evidência coletada deve ser isolada e protegida de qualquer alteração, utilizando cópias bit a bit e técnicas de hash para garantir a integridade.

- Transporte: O transporte da evidência até o laboratório forense deve ser feito de forma segura e rastreável, com registro de todas as etapas.

- Análise: A análise da evidência deve ser realizada por peritos qualificados, utilizando ferramentas e técnicas forenses adequadas.

- Armazenamento: A evidência deve ser armazenada em local seguro e controlado, com acesso restrito.

- Apresentação: Os resultados da análise devem ser apresentados em um relatório detalhado, que inclua a descrição da cadeia de custódia.

- Descarte: A evidência pode ser descartada após o término do processo judicial, seguindo os procedimentos legais e de segurança.

A documentação da cadeia de custódia é fundamental para garantir a rastreabilidade da evidência. Ela deve incluir:

- Data e hora de cada etapa;

- Nome das pessoas envolvidas

- Descrição detalhada da evidência

- Alterações realizadas na evidência

- Resultados das verificações de integridade

Quais são os desafios da Cadeia de Custódia em Perícia Digital?

- Natureza volátil das evidências digitais: A evidência digital pode ser facilmente alterada ou apagada.

- Grande volume de dados: A quantidade de dados digitais pode ser imensa, dificultando a coleta e a análise.

- Evolução tecnológica: A tecnologia digital está em constante evolução, exigindo a atualização constante das ferramentas e técnicas forenses.

O que são evidências digitais?

Qualquer informação armazenada, transmitida ou recebida em formato eletrônico pode ser considerada evidência digital. Isso inclui:

- E-mails: Mensagens trocadas por e-mail podem conter informações sobre crimes, negócios, relações pessoais, entre outros.

- Arquivos: Documentos, planilhas, apresentações, imagens, vídeos e outros tipos de arquivos podem servir como prova.

- Dados em nuvem: Informações armazenadas em serviços de nuvem, como Google Drive, Dropbox e OneDrive, podem ser relevantes para investigações.

- Histórico de navegação: Os sites visitados por um usuário podem revelar seus interesses e atividades online.

- Mensagens instantâneas: Conversas em aplicativos como WhatsApp, Telegram e Messenger podem conter evidências importantes.

- Metadados: Informações sobre um arquivo, como data de criação, modificação e autor, podem ser utilizadas para análise.

A cadeia de custódia é fundamental para garantir a integridade e a autenticidade das evidências digitais. Ela garante que as informações não sejam alteradas, perdidas ou contaminadas durante o processo de coleta, análise e apresentação em juízo. os principais desafios na coleta e análise de evidências digitais são:

- Volatilidade: As evidências digitais podem ser facilmente alteradas ou apagadas;

- Grande volume de dados: A quantidade de dados digitais pode ser imensa, dificultando a análise;

- Evolução tecnológica: A tecnologia digital está em constante evolução, exigindo a atualização constante das ferramentas e técnicas forenses;

- Criptografia: A criptografia pode dificultar o acesso a dados confidenciais.

Quanto as principais ferramentas utilizadas na análise da Cadeia de Custódia, podemos evidenciar algumas:

- Software forense: Ferramentas especializadas para a aquisição, análise e recuperação de dados em dispositivos digitais;

- Hash: Função matemática que gera uma representação única de um conjunto de dados, permitindo verificar a integridade de um arquivo;

- Análise de metadados: Extração de informações sobre um arquivo, como data de criação, modificação e autor;

- Análise de redes: Análise de tráfego de rede para identificar padrões e atividades suspeitas.

Cadeia de Custódia: Casos Práticos e a Importância na Perícia Digital

A cadeia de custódia é um conceito fundamental na perícia digital e garante a integridade e a autenticidade das evidências digitais, desde sua coleta até a apresentação em juízo. Para entender melhor como ela funciona na prática, vamos analisar alguns casos práticos:

1. Investigação de Fraude em uma Empresa

- Coleta: Um pen drive é encontrado na mesa de um funcionário suspeito de desviar recursos da empresa. O pen drive é coletado e imediatamente isolado para evitar qualquer contaminação.

- Preservação: Uma cópia bit a bit do pen drive é realizada para garantir que a evidência original não seja alterada durante a análise. Um hash é gerado para verificar a integridade da cópia.

- Transporte: O pen drive e sua cópia são transportados em um recipiente lacrado e seguro até o laboratório forense.

- Análise: O perito realiza uma análise forense detalhada, buscando por arquivos incriminadores, histórico de navegação e outras evidências.

- Documentação: Todo o processo é devidamente documentado, incluindo data, hora, pessoas envolvidas e as ações realizadas.

- Apresentação: Os resultados da análise são apresentados em um relatório detalhado, que inclui a cadeia de custódia completa.

2. Investigação de Crime Cibernético

- Coleta: Um computador de uma vítima de ransomware é apreendido. O computador é desligado imediatamente para evitar a perda de dados e é levado para um ambiente seguro.

- Preservação: Uma imagem forense do disco rígido é criada e verificada. O computador original é isolado para evitar qualquer alteração.

- Transporte: A imagem forense é transportada em um dispositivo de armazenamento seguro até o laboratório.

- Análise: O perito busca por evidências do ataque, como arquivos de criptografia, logs de sistema e comunicação com servidores maliciosos.

- Documentação: Todo o processo é devidamente documentado, incluindo a cadeia de custódia completa.

- Apresentação: Os resultados da análise são apresentados em um relatório detalhado, que inclui a cadeia de custódia completa.

3. Investigação de Assédio Online

- Coleta: As mensagens de texto, e-mails e publicações nas redes sociais que comprovam o assédio são coletadas e armazenadas em um dispositivo seguro.

- Preservação: Cópias bit a bit são realizadas e os originais são armazenados em um local seguro.

- Transporte: As cópias são transportadas em um dispositivo de armazenamento seguro até o laboratório.

- Análise: O perito analisa as mensagens, identificando o conteúdo ofensivo e as informações relevantes para a investigação.

- Documentação: Todo o processo é devidamente documentado, incluindo a cadeia de custódia completa.

- Apresentação: Os resultados da análise são apresentados em um relatório detalhado, que inclui a cadeia de custódia completa.

Por que a cadeia de custódia é tão importante nesses casos?

- Garantia da autenticidade: Assegura que as evidências não foram manipuladas.

- Validade jurídica: Torna as evidências admissíveis em juízo.

- Credibilidade da investigação: Demonstra que a investigação foi conduzida de forma rigorosa.

- Proteção contra alegações de fraude: Evita que a defesa questione a integridade das provas.

Em resumo, a cadeia de custódia é um processo essencial para garantir a justiça e a credibilidade das investigações digitais.

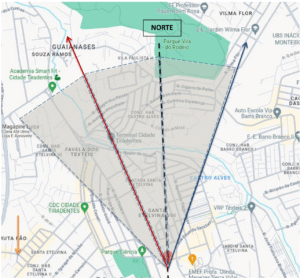

Caso Real – cena do crime

CIDADÃO JOSÉ, nome fictício é acusado de um crime. Contra ele, consta informações coletadas através de afastamento telemático que segundo investigações, colocam-no na cena do crime.

“O RELATORIO DE ANÁLISE DE HISTORICO DE ERBS resultou que o telefone (11) 9 xxxxx-3195 encontrava-se próximo ao local dos fatos na hora do ocorrido, por volta das 11 da manhã do dia 06/03/2011”

Desse relatório investigativo o citado CIDADÃO JOSÉ foi levado a júri popular.

Mas o que aconteceu?

CIDADÃO JOSÉ foi absolvido. Por que?

Nossa análise no material probatório produzido e devidamente juntado nos autos do processo, GRAÇAS A Cadeia de Custódia, apontou algumas “incongruências” na análise investigativa. Quais sejam:

- Sem qualquer dificuldade, observa-se que a data dos registros telemáticos da linha (11) 9 xxxxx-3195 é 07/03/2011. Consta que o crime ocorreu no dia 06/03/2011; PORTANTO, não estava na cena do crime na hora e local “equivocadamente” informados no relatório investigativo;

- pela manutenção da cadeia de custódia dos dados telemáticos produzidos pela operadora, observa-se que o terminal cuja linha foi objeto de quebra de sigilo, conforme informações da própria operadora sob fls. 351 a 357, estava conectada a ERB número 724-03-10011-24431 no dia 06/03/2011 às 12:55, 1 hora e 55 minutos após o ataque fatal à vítima;

- Pela análise dos azimutes, foi possível determinar que além da divergência de data e hora dos dados produzidos pelo afastamento telemático quando cotejados com o horário do crime em tela, o azimute aponta para uma direção/rumo completamente diferente do local onde ocorreu o homicídio, mais coincidindo com a área geográfica que reside o CIDADÃO JOSÉ do que com a área onde residia a vítima.

Para fins de análise pericial e entendimento do mapa:

a) o grau entre a linha tracejada (azimute 0o) e as setas é igual a 40o, e tal valor vem da seguinte análise: se área de cobertura de cada azimute é equidistante e existe um azimute em 320o, supõe-se que existem 9 azimutes, pois a subtração de 360 – 320 = 40; portanto 9*40 = 360;

b) a seta em vermelho indica a direção do azimute 320o;

c) os triângulos desenhados ilustram a área de cobertura de cada azimute da ERB;

a seta em laranja é onde reside o titular da linha objeto de quebra de sigilo;

g) a seta em azul indica a direção do azimute coincidente com o ponto geográfico onde ocorreu o homicídio.

Lembre-se: A cadeia de custódia é um processo complexo que exige conhecimento técnico e experiência. É fundamental contar com profissionais qualificados para realizar a perícia digital. Sem ela, seria IMPOSSÍVEL DETERMINAR AS FALHAS INVESTIGATIVAS.

Conclusão

A cadeia de custódia é um processo essencial para garantir a validade e a confiabilidade das evidências digitais em processos judiciais. Ao seguir os procedimentos adequados, é possível garantir a justiça e proteger os direitos das partes envolvidas.