Crime cibernético previstos no ECA – Estatuto da Criança e Adolescente – que envolvem investigação e coleta de provas em ambiente cibernético são os previstos nos Art. 241, especialmente no item A e B. A investigação observa principalmente se há a troca de arquivos, informações ou postagens que podem determinar além da autoria do crime, se houve a disponibilização, a publicação ou divulgação por meio de dispositivos eletrônicos ou telemáticos. A contratação de perícia técnica realizada por perito cibernético em sempre auxiliará a defesa avaliando se os crimes imputados realmente aconteceram.

Crime cibernético estão diretamente relacionados aos crimes previstos no Estatuto da Criança do Adolescente são iniciados por investigações policiais, utilizando-se uma série de métodos e técnicas, como já falamos aqui. O trabalho realizado por perito forense especializado em cadeia de custódia será capaz de rastrear a origem, o destino, e demais elementos probatórios sobre o crime imputado, de forma a auxiliar o advogado de maneira a garantir o amplo direito de defesa, o contraditório e a Justiça!

Perito cibernético e perito criminal digital são a mesma coisa?

Sim.

A diferença é que os peritos criminais são atuantes nas forças policiais, passaram por concurso público. Do outro lado, existem os peritos, como nós da Alves Amorim Pericia Digital que atuamos em favor da defesa.

Sentamos nos mesmos bancos de escola e faculdade, cursamos os mesmos cursos de capacitação e aperfeiçoamento, apenas o trabalho público nos separa!

Crime cibernético: O que diz a Lei?

Art. 241-A. Oferecer, trocar, disponibilizar, transmitir, distribuir, publicar ou divulgar por qualquer meio, inclusive por meio de sistema de informática ou telemático, fotografia, vídeo ou outro registro que contenha cena de sexo explícito ou pornográfica envolvendo criança ou adolescente:

Pena – reclusão, de 3 (três) a 6 (seis) anos, e multa.

Art. 241-B. Adquirir, possuir ou armazenar, por qualquer meio, fotografia, vídeo ou outra forma de registro que contenha cena de sexo explícito ou pornográfica envolvendo criança ou adolescente:

Pena – reclusão, de 1 (um) a 4 (quatro) anos, e multa.

Crime cibernético: Art. 241-A

Segundo redação da Lei, é crime oferecer, trocar, disponibilizar, transmitir, distribuir, publicar ou divulgar fotografia, vídeo ou outro registro que contenha cena de sexo explícito ou pornografia envolvendo criança ou adolescente.

Entretanto, a experiência deste escritório de perícias é que há certa confusão, dado o desconhecimento técnico do magistrado, ao analisar a denuncia e as provas produzidas pela investigação policial. Vamos ver um recurso julgado pelo Superior Tribunal de Justiça:

“No caso concreto, verifico que a prova da materialidade indica que no mesmo disco rígido, no HD, marca “Maxtor”, série 6RY3CPYN, lacrado sob nº 0071585, foram encontradas as provas tanto do armazenamento quanto da divulgação das imagens pornográficas infantis. Ou seja, no caso concreto, não há dúvida de que o mesmo meio eletrônico utilizado para a divulgação das imagens foi também utilizado para o armazenamento das imagens.

Portanto, repito, não consigo imaginar a conduta do agente de praticar o crime do artigo 241-A do ECA sem antes praticar o crime do artigo 241-B da mesma lei. Em outras palavras, consigo imaginar como o agente possa divulgar a imagem pornográfica sem antes possuí-la.

Assim, aplico aqui o princípio da consunção, entendendo que o delito do artigo 241-B do ECA resta absorvido pelo crime do artigo 241-A.“

Veja que se há provas tanto do armazenamento (241-B) quanto da transmissão (241-A) não há necessidade de se aplicar qualquer princípio, pois as provas encontradas tanto do armazenamento quanto da divulgação deveriam ser “inequívocas”.

Os equívocos se iniciam ainda no pedido de produção de prova pericial ao departamento de informática forense. Veja por exemplo um caso ocorrido em São Paulo:

“No presente caso, tendo em vista que a natureza do exame especificava análise de dados relacionados à pornografia infanto juvenil, o foco da presente investigação buscou localizar artefatos que apresentassem relação com o tema.”

Veja que o foco da investigação está voltado para encontrar imagens e vídeos de pornografia infanto-juvenil. Não houve interesse da investigação em comprovar que houve disseminação (oferecer, trocar, disponibilizar, transmitir, distribuir, publicar ou divulgar) dessas imagens. Portanto, não há elementos probatórios capazes de imputar contra o acusado a prática do crime previsto no Art. 241-A.

Por isso é importante a contratação de perito forense cibernético e seus conhecimentos avançados em informática para garantir a defesa técnica do acusado.

Perito cibernético: Art. 241-B

Segundo redação da Lei, adquirir, possuir ou armazenar, por qualquer meio, fotografia, vídeo ou outra forma de registro que contenha cena de sexo explícito ou pornográfica envolvendo criança ou adolescente.

Da mesma forma do artigo citado acima, 241-A, se o advogado não for especialista em crimes cibernéticos e extremo conhecedor de informática forense, os resultados podem ser catastróficos para o investigado.

Vejamos o mesmo caso citado no Art. 241-A, como se deu o trabalho pericial realizado pelo departamento de informática forense da polícia:

“Como procedimento padrão nos exames que envolvem a Informática Forense, os HDs (Hard Disks) contidos nos equipamentos foram analisados em Softwares Forenses disponíveis neste Núcleo de Perícias Criminalísticas, dentre os quais, o software FTK Imager (versão xxxxx) obteve as imagens dos respectivos HD´s. Na sequência, as imagens foram devidamente analisadas nos Softwares Forenses EnCase (versão xxxx) e IEF – Internet Evidence Finder (versão xxxxxxx).“

As ferramentas forenses são capazes de buscar vestígios apagados, inclusive através de formatação do disco rígido.

As fotografias ou vídeos encontrados pelas ferramentas forenses ficam salvas num limbo espacial, num lugar inacessível ao usuário, conhecidas como Shadow Copies e Unallocated clusters.

Shadow copies é um recurso do sistema operacional Windows chamados Volume Shadow Service (VSS). Este serviço permite que o Windows faça backups automáticos ou manuais, ou instantâneos, do estado atual dos arquivos em um disco rígido.

Shadow copies é ativado pelo sistema operacional e, em seguida, captura uma imagem da unidade apenas dos arquivos que foram alterados desde a criação da última imagem.

Essas imagens são armazenadas na Pasta de informações dos sistemas onde ficam protegidos até que são necessários para a recuperação do Windows”

Sobre Unallocated clusters, vejamos o que diz o perito digital criminal e professor Marcelo Sampaio em seu blog pessoal (link: https://www.infocrime.com.br/tag/unallocated-clusters/):

Veja que é claro a explicação do ilustre professor. Trata-se de arquivos apagados. Portanto, considerando o mercado informal de dispositivos de armazenamento eletrônicos e o compartilhamento de mídias (pendrives, discos rígidos externos, etc.) torna-se necessário uma profunda investigação forense para avaliar se o investigado realmente comete o crime previsto pelo Art. 241-B.

O perito forense especialista em crimes cibernéticos antes mesmo de analisar o laudo oficial da perícia criminal realiza um minucioso estudo, avaliando toda a cadeia de custódia da investigação, para avaliar como se deu a investigação.

Perito cibernético e a análise de vírus

É comum que, por descuido ou desconhecimento das pessoas, os dispositivos eletrônicos, que podem ser computadores, celulares, tablets ou similares, estejam infectados por vírus conhecidos como zumbis ou botnet.

Segundo a empresa kaspersky, botnet é um vírus capaz de transformar o computador hospedeiro em um terminal escravo dos criminosos.

A palavra botnet é formada pela junção das palavras em inglês “robot” (robô) e “network” (rede). Os criminosos virtuais usam cavalos de Troia especiais para violar a segurança de computadores de vários usuários, assumir o controle de cada um deles e organizar todas as máquinas infectadas em uma rede de “bots” que pode ser gerenciada remotamente.

Geralmente, o criminoso virtual busca infectar e controlar milhares ou até milhões de computadores. Assim, ele atua como o mestre de uma “rede zumbi” – ou “bot-network” – capaz de realizar ilícitos em ambiente cibernético, como por exemplo, compartilhamento de imagens de pornografia infantil.

Por isso, é importante uma perícia técnica, realizada por perito cibernético tanto nos computadores e dispositivos apreendidos para avaliar se existe ali instalado algum tipo de vírus, quanto na cadeia de custódia das provas do processo.

Perito cibernético e a investigação dos crimes previstos ECA

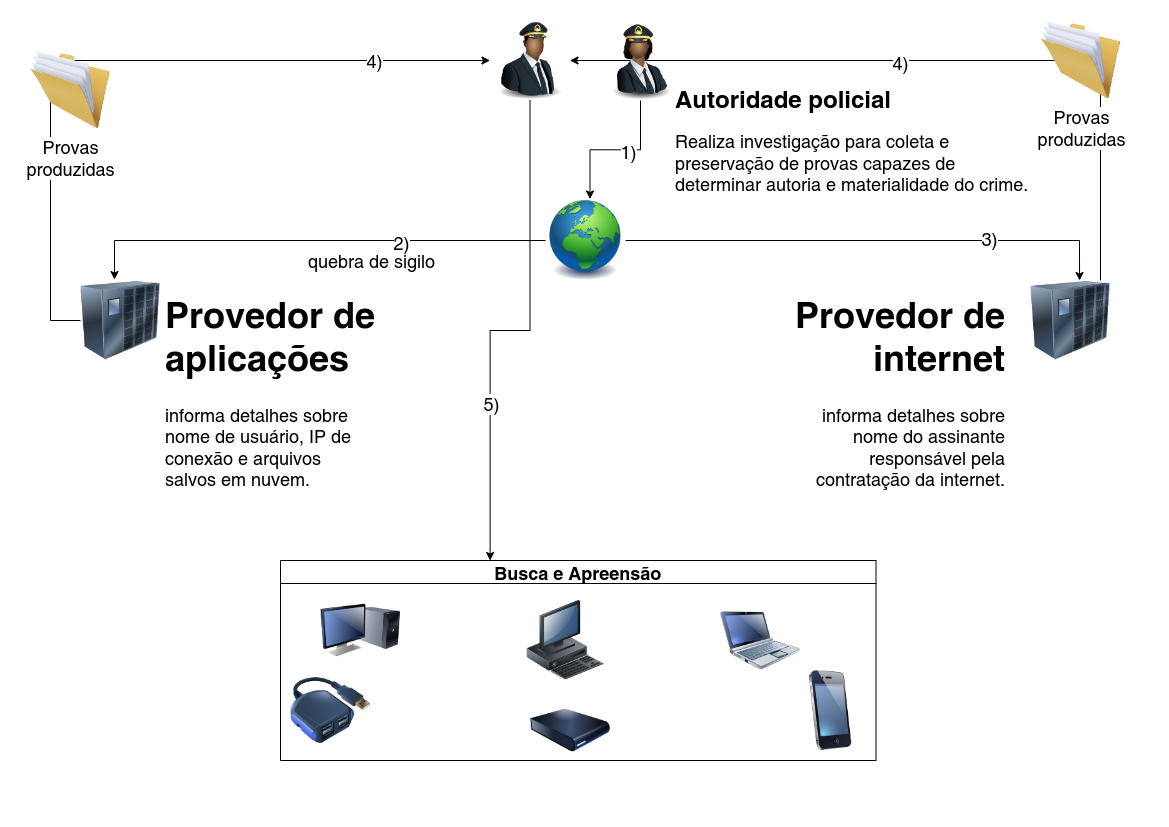

A investigação dos crimes previstos no Estatuto da Criança e do Adolescente ocorrem seguindo o ROTEIRO DE ATUAÇÃO EM CRIMES CIBERNÉTICOS:

- A investigação dá início através da rede mundial de computadores, seja pela deep web ou surface web, coletando as evidências dos crimes;

- a investigação solicita a quebra de sigilo telemático dos envolvidos nos crimes;

- a investigação solicita a quebra de sigilo telefônico dos usuários que tiveram sigilo telemático afastado por ordem judicial;

- com as informações colhidas pelo afastamento dos sigilos telemáticos e telefônico, é feito o pedido de busca e apreensão dos dispositivos nos endereços dos assinantes das linhas telefônicas e de internet;

- os dispositivos são periciados pela perícia criminal.

Esse é o roteiro de investigação, porém, alguns vícios na investigação podem dificultar ou impossibilitar a defesa.

Por quê contratar o perito cibernético para auxiliar a defesa?

Os casos mais comuns de vícios de investigação de crimes cibernéticos são:

Crime cibernético e a cadeia de custódia

Conforme texto da lei n° 13.964/19 – Cadeia de custódia é o conjunto de todos os procedimentos utilizados para manter e documentar a história cronológica do vestígio coletado em locais ou em vítimas de crimes, para rastrear sua posse e manuseio a partir de seu reconhecimento até o descarte.

O agente público que reconhecer um elemento como de potencial interesse para a produção da

prova pericial fica responsável por sua preservação.

Entretanto, é muito comum que esta cadeia de custódia não seja devidamente, ferindo a lei e dificultando a defesa, inclusive, no que diz respeito aos dispositivos apreendidos. Como é especialista neste assunto, o perito cibernético poderá auxiliar o advogado na perícia técnica.

Crime cibernético e a quebra de sigilo telemático

Conforme vimos lá em cima, o afastamento do sigilo é medida necessária. Entretanto, existem falhas no pedido formulado pela investigação que dificultam a sua correta execução por parte das provedoras.

As provedoras ainda utilizam protocolos de multi usuário, via CGNAT, que somente podem identificar um assinante através do numero da porta lógica, muitas vezes não informado pela provedora de conteúdo e aplicações.

Por ser assunto estritamente técnico, é necessário a presença de um perito cibernético como assistente da defesa para a análise forense da perícia técnica.

Crime cibernético e as falhas na investigação

É comum que os peritos oficiais utilizem de ferramentas forenses poderosas. Entretanto, as ferramentas podem trazer informações precisam ser bem avaliadas, antes da entrega da investigação.

Há casos por exemplo, que determinado investigado responde pelo crime de pedofilia, mas, ao analisar o laudo pericial, observa-se que este teve seu dispositivo invadido e está sendo utilizado por terceiros.

Também há casos onde trata-se de dispositivo utilizado por terceiros, utilizando-se da rede de internet doméstica do investigado.

Também há casos onde dispositivos que foram adquiridos de terceiros tem em sua memória não volátil evidências que podem levar a prisão do usuário.

De toda forma os casos acima, se bem analisados por um perito cibernético, seja pela data de criação do arquivo ou dos metadados do sistema operacional, garantem o sucesso esperado pela defesa do investigado.

Crime cibernético e o desconhecimento técnico

A perícia cibernética é pouco conhecida, mas, muito utilizada nos dias atuais. Não raramente este tipo de investigação é realizado por profissionais sem nenhum embasamento técnico.

Do outro lado, há os operadores do Direito que entendem sobre as leis, mas tem dificuldade em entender normas e procedimentos técnicos.

Para evitar que inocentes paguem por crimes que não cometeram, o correto é contratar um perito cibernético com experiência.

Entretanto, o objetivo deste pequeno texto é trazer uma reflexão ao leitor, dada a experiência deste escritório de perícias em casos como este: é preciso cuidado ao solicitar ou acatar provas no formato digital, conforme já falamos em outro artigo.

Caso tenha necessidade, entre em contato conosco para falarmos mais sobre o trabalho do perito cibernético.

Bom vamos ficando por aqui, a partir de agora vamos escrever uma série de outros artigos que demonstrarão vários métodos, um para cada tipo de formato de arquivo, sempre avaliando se as provas digitais são íntegras e autênticas, e também capazes de determinar a autoria e a veracidade dos fatos alegados.

Até o próximo post,

Eduardo Henrique Alves Amorim, Perito Digital.