O Artigo 241-A e 241-B do ECA trata da exploração sexual infantil é um crime hediondo e a produção e o consumo de material pornográfico infantil estão diretamente ligados à pedofilia.

A importância da perícia digital nesse contexto é fundamental. A complexidade dos meios digitais, a facilidade de armazenamento e compartilhamento de informações, e a natureza oculta dos crimes cibernéticos tornam a perícia digital uma ferramenta indispensável para a investigação e a comprovação dos delitos previstos nos Artigos 241-A e 241-B do ECA.

O que dizem os Artigos 241-A e 241-B do ECA?

O Artigo 241-A do Estatuto da Criança e do Adolescente (ECA) é uma norma jurídica brasileira que visa proteger crianças e adolescentes da exploração sexual, combatendo a produção e a disseminação de material pornográfico infantil.

O Artigo 241-B do Estatuto da Criança e do Adolescente (ECA) criminaliza a aquisição, posse ou armazenamento de material pornográfico infantil. A perícia digital, nesse contexto, desempenha um papel crucial na coleta, análise e apresentação de provas para a elucidação desses crimes.

Em resumo, os artigos criminalizam a conduta de quem produz, cria ou gera através de IA material pornográfico infantil, armazena ou guarda em dispositivos eletrônicos esse tipo de material, divulga, compartilha ou distribui o material por qualquer meio, como internet ou outros. A pena para quem comete esses crimes é reclusão, ou seja, prisão, de 4 a 8 anos, além de multa.

Como a perícia digital atua nos casos do Artigo 241-A e 241-B do ECA?

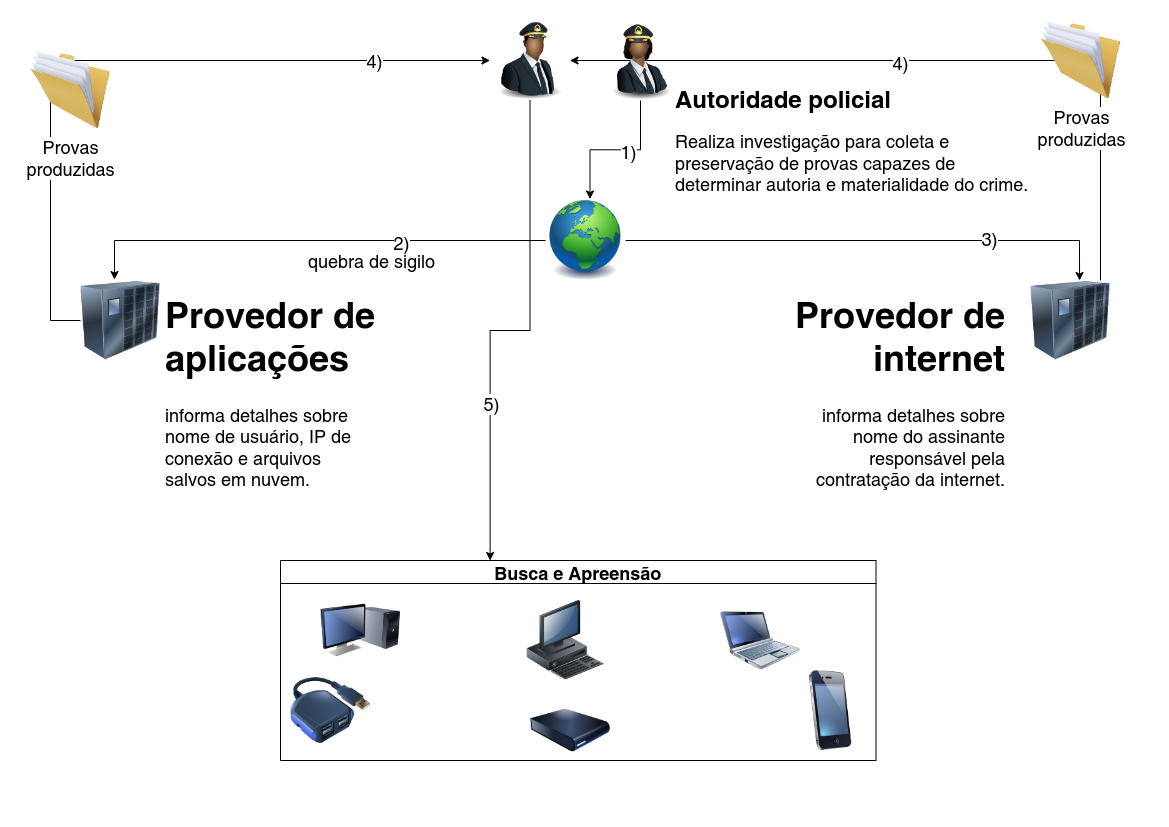

A perícia digital desempenha um papel crucial na investigação de casos de exploração sexual infantil, atuando como uma ferramenta fundamental para examinar toda a cadeia de custódia, desde a coleta, como foi feita análise e preservação de evidências digitais. Estes exames são determinantes para identificar os autores dos crimes, as vítimas e o modus operandi utilizado.

Quais as principais atividades da perícia digital nos casos do Artigo 241-A e 241-B do ECA?

Exame da cadeia de custódia: O perito avalia todos os dispositivos que foram apreendidos e que podem conter o material ilícito, como computadores, smartphones, tablets, pen drives, discos rígidos externos e outros, examinando se houve alguma alteração de metadados, a instalação de softwares ou outro evento que modifique a cena do crime;

Aquisição de dados: O perito avalia como os dados são extraídos, se foram disponibilizadas cópias forenses, se houve a garantia da preservação das evidências originais e evitando sua contaminação;

Análise da imagem forense: Caso necessário é avaliada a cópia forense dos dispositivos, reproduzindo todos os passos da perícia policial, avaliando criteriosamente se existe material ilícito armazenado, se algum dia houve armazenamento e se houve compartilhamento deste material. O perito utiliza ferramentas forenses especializadas para localizar arquivos de imagem, vídeo e texto que possam conter material pornográfico infantil. A análise dos metadados dos arquivos, como data de criação, modificação e acesso, podem fornecer pistas importantes sobre a atividades suspeitas.

Análise de históricos de navegação: O histórico de navegação do dispositivo pode revelar sites visitados, buscas realizadas e downloads relacionados à pornografia infantil, programas para compartilhamento por redes P2P, etc.

Análise de conversas: Conversas em aplicativos de mensagens, e-mails e redes sociais podem conter informações relevantes sobre a obtenção e compartilhamento do material ilícito.

Desafios da Perícia Digital em Casos do Artigo 241-A e 241-B do ECA

A perícia digital em casos de pornografia infantil enfrenta uma série de desafios complexos que exigem constante atualização e aprimoramento das técnicas investigativas. A rápida evolução da tecnologia, a natureza hedionda dos crimes e a necessidade de preservar a integridade das evidências são alguns dos principais obstáculos.

Os Principais Desafios são:

Volume Massivo de Dados: A crescente produção e compartilhamento de dados digitais geram volumes cada vez maiores de informações a serem analisadas, exigindo ferramentas e recursos computacionais robustos. A necessidade de vasculhar grandes quantidades de dados em busca de evidências pode ser um processo demorado e complexo;

Criptografia e Esteganografia: A criptografia e a esteganografia são duas técnicas distintas, mas complementares, utilizadas para proteger informações. Ambas visam ocultar o conteúdo de uma mensagem, mas o fazem de maneiras diferentes.

Criptografia

A criptografia consiste em transformar uma mensagem legível (texto claro) em uma forma ilegível (texto cifrado) através de um algoritmo matemático e uma chave. O objetivo principal da criptografia é tornar a mensagem incompreensível para qualquer pessoa que não possua a chave de decodificação.

Como funciona:

Cifragem: O processo de transformar o texto claro em texto cifrado.

Decifragem: O processo inverso, de transformar o texto cifrado em texto claro.

Chaves: São informações secretas utilizadas para cifrar e decifrar a mensagem. Podem ser simétricas (uma única chave para cifrar e decifrar) ou assimétricas (uma chave pública para cifrar e uma chave privada para decifrar).

Exemplos de algoritmos criptográficos:

AES: Advanced Encryption Standard, um dos algoritmos mais utilizados atualmente.

RSA: Rivest-Shamir-Adleman, amplamente utilizado em sistemas de criptografia de chave pública.

Esteganografia

A esteganografia, por sua vez, busca ocultar a existência de uma mensagem dentro de outro arquivo, como uma imagem, um áudio ou um vídeo. O objetivo é que a mensagem oculta não seja detectada, mesmo que a comunicação seja interceptada.

Como funciona:

Escolha do meio: Seleciona-se um arquivo para ocultar a mensagem (por exemplo, uma imagem).

Inserção da mensagem: A mensagem é inserida dentro do arquivo escolhido, alterando levemente seus dados.

Extração da mensagem: O receptor utiliza a chave ou o método correto para extrair a mensagem oculta.

Deepfakes e Manipulação de Imagens: Os deepfakes representam uma das maiores ameaças à autenticidade das informações na era digital. Através da inteligência artificial, é possível criar vídeos e imagens extremamente realistas, nos quais rostos e vozes são trocados para criar conteúdos falsos e enganosos.

O que são Deepfakes?

Deepfakes são vídeos ou áudios falsos criados por inteligência artificial (IA). Essa tecnologia permite trocar rostos em vídeos existentes, fazendo com que uma pessoa pareça estar dizendo ou fazendo algo que nunca fez.

Como funcionam:

Coleta de dados: São coletadas grandes quantidades de imagens e vídeos da pessoa que se deseja manipular.

Treinamento da IA: Um modelo de aprendizado profundo é treinado com esses dados para aprender a representar as características faciais da pessoa.

Geração da deepfake: O modelo gerado é utilizado para sobrepor o rosto da pessoa em um vídeo existente, criando uma nova realidade.

Riscos dos Deepfakes

Os deepfakes representam um risco significativo para a sociedade, pois podem ser utilizados para:

- Disseminar informações falsas: Criar notícias falsas e manipular a opinião pública.

- Dano à reputação: Difamar pessoas, empresas ou instituições.

- Chantagem e extorsão: Criar vídeos falsos para chantagear ou extorquir indivíduos.

- Interferência em eleições: Manipular o resultado de eleições através da disseminação de informações falsas.

- Crimes cibernéticos: Utilizar deepfakes para realizar fraudes e roubos de identidade.

Como identificar um deepfake?

Identificar um deepfake pode ser desafiador, mas alguns sinais podem indicar que um vídeo ou imagem pode ser falso:

Expressões faciais artificiais: Movimentos faciais podem parecer robóticos ou não naturais.

Incoerências visuais: Pode haver inconsistências na iluminação, sombras ou reflexos.

Falta de piscadas: As pessoas piscam naturalmente, e a falta de piscadas pode ser um indicador de um deepfake.

Qualidade de áudio: A sincronização entre o áudio e o vídeo pode estar comprometida.

A utilização de técnicas de deepfake para criar imagens e vídeos falsos de crianças torna cada vez mais difícil distinguir o material original do material manipulado.

A identificação de deepfakes exige o uso de ferramentas e técnicas de análise forense avançadas.

Preservação da Cadeia de Custódia: A preservação da integridade das evidências digitais é um aspecto crucial em investigações criminais, processos judiciais e em qualquer situação que envolva a utilização de dados como prova. A manipulação, a alteração ou a perda dessas evidências podem comprometer a confiabilidade de todo o processo, levando a resultados injustos ou à absolvição de culpados.

O que é a Integridade das Evidências Digitais?

A integridade de uma evidência digital refere-se à garantia de que ela não foi alterada desde o momento de sua coleta até a sua apresentação em juízo. Isso significa que a evidência deve permanecer exatamente como estava no momento do crime, sem qualquer modificação intencional ou acidental.

Por que a Preservação da Integridade é Tão Importante?

Validade jurídica: Evidências adulteradas podem ser consideradas inválidas em um processo judicial, prejudicando a acusação ou a defesa.

Confiabilidade dos resultados: A integridade das evidências é fundamental para garantir a confiabilidade dos resultados de uma investigação.

Proteção contra falsas acusações: A preservação da integridade impede que pessoas inocentes sejam acusadas injustamente.

A Importância da Perícia Digital para a defesa do acusado de crimes do Artigo 241-A e 241-B do ECA

Faremos uso de uma peça real, onde o INVESTIGADO, devidamente anonimizado neste exemplo, é acusado de armazenar (art. 241-B da Lei n.º 8.069/90), disponibilizar e divulgar (art. 241-A da Lei n.º 8.069/90), nos seguintes termos (vide: https://web.trf3.jus.br/acordaos/Acordao/BuscarDocumentoGedpro/2325635):

“Consta do Inquérito Policial em anexo que no dia 26 de fevereiro de 2010, entre 7h e 8h da manhã (momento do cumprimento da busca e apreensão deferida a fls. 108/108v dos autos 2009.61.81.002036-5), no imóvel localizado na rua Américo de Oliveira, nº 130, na cidade de Jacareí-SP, o Denunciado, com pleno conhecimento do tipo penal e vontade de realizar a conduta proibida, armazenava em seu computador – Disco Rígido (HD) marca Maxtor, série 6RY3CPYN – fotografias e vídeos que continham cenas de sexo explícito e/ou pornográficas envolvendo crianças e adolescentes, em evidente afronta os preceitos estabelecidos na Lei 8.609/90.

Consta, também, que o ora denunciado, entre os dias 09 de dezembro de 2008 e 26 de fevereiro de 2010, com pleno conhecimento do tipo penal e vontade de realizar a conduta proibida, disponibilizou, por meio do software “Shareaza”, (laudo UTEC/DPF/SJK/SP nº 028/2010 – fls. 94), fotografias e vídeos que continham cenas de sexo explícito e/ou pornográficas envolvendo crianças e adolescentes, em evidente afronta os preceitos estabelecidos na Lei 8.609/90(…)”

Segue o trecho da acusação, nos seguintes termos:

“2.1 – DA MATERIALIDADE DO DELITO PREVISTO NO ARTIGO 241-B DA LEI n.º 8.069/90 (ARMAZENAR)

Não há dúvida de que as imagens contendo cena de sexo explícito ou pornográfica envolvendo criança ou adolescente estavam armazenadas no computador do réu.

Foram periciados 2 (dois) discos rígidos:

1) 01 (um) HD, marca “Maxtor”, série 6RY3CPYN, lacrado sob nº 0071585;

2) 01 (um) HD, marca “Maxtor”, série E19PGLHE, lacrado sob nº 0000849.

O Laudo Pericial n.º 028/2010 (fls. 90/95), resultante do exame do HD, marca “Maxtor”, série 6RY3CPYN, consignou que o disco rígido “contém farto material pedófilo. Foram encontradas imagens ativas, imagens deletadas e vídeos deletados no disco rígido analisado. Prejudicado quanto às datas de download. Não foi possível a Perita determinar as datas em que os arquivos foram ‘baixados’. Os locais de armazenamento (“Caminho completo”) dos referidos arquivos estão indicados em cada um dos arquivos disponibilizados no Disco Rígido (HD), anexo”. (fls. 93)

O Laudo Pericial n.º 030/2010 (fls. 96/99), resultante do exame do HD, marca “Maxtor”, série E19PGLHE, consignou que “não foram encontrados no Disco Rígido (HD), marca “Maxtor”, série E19PGLHE arquivos contendo pedofilia”.

Assim, havendo imagens ativas armazenadas no HD, marca “Maxtor”, série 6RY3CPYN, lacrado sob nº 0071585, resta caracterizada a materialidade do delito capitulado no artigo 241-B da Lei n.º 8.069/90, na modalidade de “armazenar”.

2.2 – DA MATERIALIDADE DO DELITO PREVISTO NO ARTIGO 241-A DA LEI n.º 8.069/90 (DISPONIBILIZAR E DIVULGAR)

O Laudo Pericial n.º 028/2010 (fls. 90/95), resultante do exame do HD, marca “Maxtor”, série 6RY3CPYN, assim registrou:

“É possível afirmar que houve compartilhamento de fotografias contendo pornografia infantil através do software ‘Shareaza’ presente no disco rígido examinado. Pois tal software tem por característica o compartilhamento automático dos arquivos ‘baixados”. Tais arquivos encontravam-se na pasta ‘HD250\Part_1\Principal-NTFS\Documents and Settings\xxxxxx\Meus documentos\Shareaza Downloads\’ e foram selecionados, incluídos no disco rígido, anexo ao presente Laudo, devidamente referenciados” (fls. 94).

Assim, tendo ocorrido o compartilhamento de fotografias contendo pornografia infantil, através do software “Shareaza”, a partir do HD, marca “Maxtor”, série 6RY3CPYN, lacrado sob nº 0071585, resta caracterizada a materialidade do delito capitulado no artigo 241-A da Lei n.º 8.069/90, na modalidade de “disponibilizar”.”

No exemplo acima, contra o INVESTIGADO constam como prova material DO DELITO PREVISTO NO ARTIGO 241-B DA LEI n.º 8.069/90 (ARMAZENAR), o seguinte:

“imagens ativas, imagens deletadas e vídeos deletados no disco rígido analisado. Prejudicado quanto às datas de download. Não foi possível a Perita determinar as datas em que os arquivos foram ‘baixados’.”

Considerando o disposto no Artigo 241-A e 241-B do ECA no caso presente, cabe os seguintes quesitos:

- Se não há determinação do download, como pode-se aferir que as imagens são exatamente daquele computador? Poderia serem inseridas de outra forma, por disco removível por exemplo? Discos removíveis podem pertencer a terceiros?

É certo que o sistema operacional tem informações vitais de metadados de todos os arquivos, portanto, há necessidade de reanálise para investigar tal informação;

- segundo peça acusatória, foram constatadas “imagens deletadas”[sic]. Entretanto, se foram deletadas, configuraria crime previsto no ECA? Quando foram deletadas? Trata-se de imagens encontradas no limbo do disco rígido?

É certo que o sistema operacional tem informações vitais de metadados de todos os arquivos, portanto, cabe melhor análise pericial pela defesa;

- o software Shareaza baixa e somente após isso dá condições de compartilhamento, conforme funcionamento padrão das redes P2P. Como não há certeza de quando foi baixado, podendo terem sido salvas naquela pasta por copia proveniente de discos removíveis, é certo que houve compartilhamento automático?

- foram constatadas “imagens deletadas”[sic], como estas foram compartilhadas?

- Caso haja uso de antivirus e firewall, o compartillhamento de arquivos via redes P2P fica comprometido?

- Existe algum registro de metadados ou log de sistema capaz de determinar que houve compartilhamento?

São alguns questionamentos que merecem ser levados ao conhecimento do magistrado, a favor da defesa. Caso tenha necessidade, nos consulte”