Pericia em computador é feita por profissional com expertise técnica para realizar investigações relacionadas aos dispositivos tecnologias digitais.

A perícia em computador é uma área de especialização da ciência forense que se concentra na recuperação, análise e interpretação de dados armazenados em computadores e outros dispositivos digitais.

Os peritos em computador usam técnicas avançadas para recuperar informações que possam ser usadas como evidência em processos judiciais. Eles também podem ajudar a identificar e prevenir fraudes e outras atividades ilegais relacionadas a computadores.

Eles são responsáveis por identificar, coletar, analisar e interpretar evidências digitais, como arquivos de computador, e-mails, mídias sociais e outros dados relacionados às atividades online. Além disso, eles também podem ajudar a identificar e prevenir fraudes e outros crimes cibernéticos.

O que é perícia em computador?

A perícia em computador é uma área de especialização da ciência forense que se concentra na recuperação, análise e interpretação de dados armazenados em computadores e outros dispositivos digitais. Os peritos em computador são especialistas em tecnologia que trabalham com investigações forenses eletrônicas para recuperar dados, identificar fraudes e outras atividades criminosas.

Eles usam técnicas avançadas de recuperação de dados, análise de Malware, engenharia reversa e outras ferramentas para examinar dispositivos digitais e recuperar informações. Os peritos em computador podem trabalhar em casos de investigação criminal, processos judiciais, investigações corporativas e outros.

A perícia em computador é uma área de especialização da ciência forense que se concentra na recuperação, análise e interpretação de dados armazenados em computadores e outros dispositivos digitais. Os peritos em computador usam técnicas avançadas para recuperar informações que possam ser usadas como evidência em processos judiciais. Eles também podem ajudar a identificar e prevenir fraudes e outras atividades ilegais relacionadas a computadores.

A perícia em computador é uma área de atuação que tem como objetivo obter, preservar e analisar dados armazenados em computadores e outros dispositivos eletrônicos. Esta área também inclui a recuperação de dados excluídos, a investigação de atividades suspeitas e a análise forense de computadores.

A perícia em computador é necessária quando existem suspeitas de atividades ilegais ou de má conduta no uso de computadores. Os peritos em computador podem realizar uma variedade de tarefas, incluindo a recuperação de dados excluídos, a investigação de atividades suspeitas, a identificação de intrusos em redes e a análise forense de computadores.

Quem pode realizar perícia em computador?

Os peritos em computador usam uma variedade de ferramentas e técnicas para realizar seu trabalho. Essas ferramentas incluem ferramentas de recuperação de dados, ferramentas de análise de malware, ferramentas de investigação forense e ferramentas de monitoramento de rede.

Além de usar ferramentas de software, os peritos em computador também usam técnicas manuais para obter informações. Essas técnicas incluem a recuperação de dados excluídos, a análise de logs de sistema, a análise de arquivos temporários e a análise de registros de sistema.

A perícia em computador é uma área que exige habilidades técnicas e conhecimento de computação, além de um entendimento profundo das leis e regulamentos locais. Os peritos em computador precisam ter uma compreensão aprofundada de como os sistemas de computador funcionam e como recuperar informações dos computadores. Por essa razão, é importante que os peritos em computador tenham uma formação apropriada.

Perito em informática e os crimes digitais

Um perito em crimes digitais é uma pessoa que tem conhecimento especializado em investigar crimes que envolvem computadores e outras tecnologias digitais.

Eles usam a ciência forense digital para examinar computadores, dispositivos móveis, servidores, redes e outras fontes de dados digitais para determinar se um crime foi cometido.

Eles também podem recuperar dados excluídos ou danificados e analisar os dados para ajudar a identificar o suspeito ou o motivo do crime.

Os peritos em crimes digitais também podem testemunhar em processos judiciais como especialistas em tecnologia.

Perícia em computador: casos reais

Demonstraremos alguns casos onde ocorreram perícia em computador e o que pode ser determinado por nossos especialistas.

Caso 1: Sabotagem

Uma empresa sediada em Goiânia-GO nos contactou para informar que teria sido atacada por ransomware, mesmo contando com vários elementos de segurança cibernética.

Ao analisarmos os registros dos sistemas operacionais, detectamos que a a empresa havia sido vítima de uma sabotagem, com a participação de funcionários e fornecedores.

Como isso foi possível?

Analisamos os registros dos logs do sistema operacional e identificamos que um usuário que era funcionário havia conectado na madrugada, minutos antes do suposto ataque.

Além disso, ficou evidenciado que houve a suspensão temporária do antivírus para ativação do ransomware no equipamento, e o sistema operacional registrou eventos dessa atuação:

Além disso, ficou claro que houve submissão de uma grande massa de dados através de um cliente FTP para computadores fora da rede da empresa sediada em Goiânia-GO.

A conclusão final afirma que:

“Avalia-se por tudo que foi exposto que o usuário aaaaaaa teve suas credenciais roubadas e utilizadas para o ataque nas outras máquinas. O ataque foi baseado em informações colhidas e submetidas à nuvem (ftp://78.128.113.202), que fica na Bulgária. Há a necessidade de realizar outras auditorias a fim de avaliar se existe algum nome de usuário que tenha logado no FTP, para solicitar quebra de sigilo do mesmo.

Por tudo que se avaliou, o fornecedor xxxxxxx utilizou-se do Servidor de Active Directory, conforme bem evidenciado na seção anterior, inclusive com acesso a pastas de antivirus e de histórico de navegação na internet, além das evidências postadas na figura xxx.

Ainda, há evidências de submissão de grande volume de dados para rede externa, conforme evidências da figura 15, sendo prudente o devido acompanhamento por parte da diretoria.”

Caso 2: Adulteração de documentos públicos

Um cliente, que é prestador de serviços para órgãos públicos solicitou nossos trabalhos para esclarecer denúncias recebidas pela equipe de compliance. As denuncias afirmavam que um engenheiro estava adulterando laudos técnicos emitidos por terceiros.

O cliente solicitou nossos serviços da seguinte maneira:

“solicito orçamento para avaliação de laudos considerados inválidos e a conduta profissional da responsável pela contratação e análises dos laudos em questão. Desde já solicito que essas tratativas sejam tratadas com confidencialidade, para preservar as pessoas envolvidas e não prejudicar a apuração do caso.”

Utilizando nossas ferramentas forenses, observamos que o computador do investigado realizava submissão de arquivos para ferramentas online que permitiam a conversão de arquivos no formato PDF para o formato DOCX, de maneira a alterar valores destes arquivos recém convertidos.

Através do uso das ferramentas da Nirsoft (https://www.nirsoft.net/) foi possível determinar quais arquivos foram fraudados e quais serviram como matriz para conversão. O laudo analisou e apontou o seguinte:

“… conforme já determinado acima, o campo “File Exists” determina quais arquivos ainda estão armazenados no computador periciado. Contudo, existem inúmeros registros na referida tabela 1 que demonstram o interesse da INVESTIGADA em tornar arquivos sob formato PDF em arquivos editáveis, para sua posterior manipulação, que devem ser devidamente analisados pela equipe interna da CONTRATANTE.

As evidências da geração desses arquivos fraudados que já não estão no computador periciado poderão ser avaliados através dos outros elementos probatórios produzidos pelas ferramentas forenses e respectivos arquivos gerados:

i) BrowserDownloadsView: arquivo bdv.csv;

ii) ExecutedProgramsList: arquivo epl.csv;

iii) LastActivityView: arquivo lav.csv;

iv) OpenSaveFilesView: arquivo opensavedfiles.csv;

v) RecentFilesView: arquivo recentfilesview.csv.

O cruzamento, principalmente dos registros contidos nos arquivos bdv.csv, opensavedfiles.csv e recentfilesview.csv poderão determinar principalmente a cadeia de custódia da adulteração destes exames, indicando em quais pastas e para quais clientes tais arquivos foram salvos ou movidos.“

Bom vamos ficando por aqui, a partir de agora vamos escrever uma série de outros artigos que demonstrarão vários métodos, um para cada tipo de formato de arquivo, sempre avaliando se as provas digitais são íntegras e autênticas, e também capazes de determinar a autoria e a veracidade dos fatos alegados.

Caso 3: crimes bancários

Um banco digital sediado no Brasil nos procurou para que fosse esclarecido através de Perícia em Computador de um funcionário se este profissional havia realizado movimentações bancárias utilizando das contas dos clientes da instituição bancária de maneira a favorecer seus familiares.

A instituição bancária apontou uma série de operações bancárias estranhas ao seu funcionamento:

- Clientes que compraram/venderam moedas digitais e que o valor creditado em conta foi 1000 vezes superior aos valores efetivamente transacionados;

- Pagamentos de boletos utilizando-se a conta de clientes, possivelmente para macular o real pagador, dificultando possíveis ações dos órgãos fiscalizadores;

- Identificação de valores fraudados através de créditos em contas de familiares e pagamento de boletos;

- Realização de transação de retirada de fundos utilizando-se de da contas de correntistas via aplicativo bancário.

As investigações forenses realizadas no computador do INVESTIGADO indicaram, através de registros colhidos pelas ferramentas da Nirsoft que arquivos foram acessados e modificados no período coincidente ao apurado pela auditoria interna do banco digital, esclarecendo assim que aquele computador periciado era utilizado para gerar boletos falsificados e possuía ferramentas para simular os dispositivos móveis dos correntistas, através do uso do programa LDPlayer.

Como atuava o INVESTIGADO?

A perícia no computador do INVESTIGADO apontou que ele utilizava-se de programas capazes de emular o sistema operacional Android, possibilitando adulterar o DEVICE ID, o IMEI e o número do telefone.

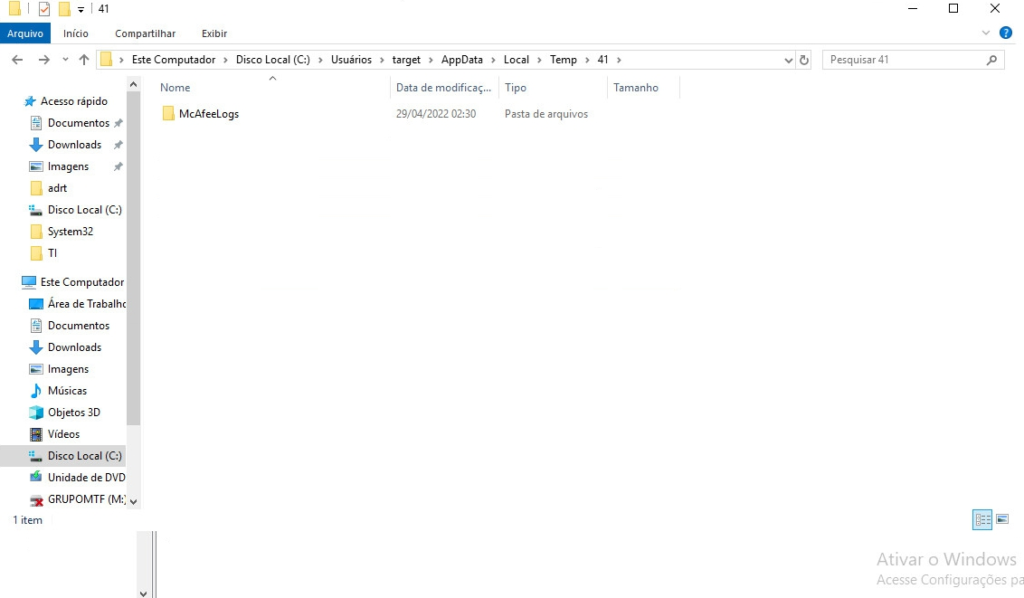

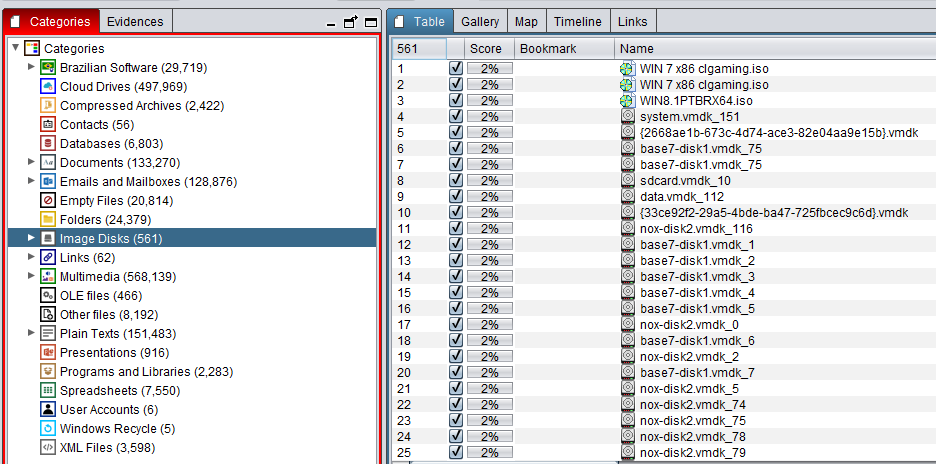

Para emular os dispositivos dos correntistas, o INVESTIGADO utilizava-se de máquinas virtuais .vmdk, que foram encontradas e indexadas através da ferramenta forense da Policia Federal IPED:

O IPED – Processador e Indexador de Evidências Digitais é uma ferramenta implementada em java e desenvolvida originalmente e até hoje por peritos forenses digitais da Polícia Federal Brasileira desde 2012. Embora sempre tenha sido de código aberto, somente em 2019 seu código foi oficialmente publicado.

Desde o início, o objetivo da ferramenta era o processamento eficiente de dados e a estabilidade. Algumas características-chave da ferramenta são:

- Processamento de dados de linha de comando para criação de casos em lote

- Suporte multiplataforma, testado em sistemas Windows e Linux

- Gabinetes portáteis sem instalação, você pode executá-los a partir de unidades removíveis

- Interface de análise integrada e intuitiva

- Alto desempenho multithread e suporte para casos grandes: velocidade de processamento de até 400 GB/h usando hardware moderno e 135 milhões de itens em um (múltiplo) caso em 12/12/2019

Atualmente, o IPED usa a Biblioteca Sleuthkit somente para decodificar imagens de disco e sistemas de arquivo, então os mesmos formatos de imagem são suportados: RAW/DD, E01, ISO9660, AFF, VHD, VMDK. Também há suporte para os formatos EX01, VHDX, UDF(ISO), AD1 (AccessData) e UFDR (Cellebrite).

O já citado LDPlayer executava as máquinas virtuais, dando condições de que fosse alterado, conforme já informado ali acima, todos os registros que eram utilizados para autenticar o usuário na plataforma bancária, através de arquivo de configuração chamado de leidian0.config:

{

“propertySettings.phoneIMEI”: “358523021846463”,

“propertySettings.phoneIMSI”: “460007800511477”,

“propertySettings.phoneSimSerial”: “89860038848676258759”,

“propertySettings.phoneAndroidId”: “760142ba217b394d”,

“propertySettings.phoneModel”: “SM-G9880”,

“propertySettings.phoneManufacturer”: “samsung”,

“propertySettings.macAddress”: “00DB6B0492DD”,

“statusSettings.sharedApplications”: “C:/Users/xxxx/OneDrive/Documentos/XuanZhi9/Applications”,

“statusSettings.sharedPictures”: “C:/Users/xxxx/OneDrive/Documentos/XuanZhi9/Pictures”,

“statusSettings.sharedMisc”: “C:/Users/xxxx/OneDrive/Documentos/XuanZhi9/Misc”,

“basicSettings.left”: 0,

“basicSettings.top”: 0,

“basicSettings.width”: 0,

“basicSettings.height”: 0,

“basicSettings.realHeigh”: 0,

“basicSettings.realWidth”: 0,

“networkSettings.networkEnable”: true,

“basicSettings.noiceGriphicsVersionError”: false,

“basicSettings.isForstStart”: false,

“basicSettings.mulFsAddSize”: 0,

“basicSettings.mulFsAutoSize”: 2,

“statusSettings.closeOption”: 0

}

Portanto, através do nosso trabalho, foi possível determinar que o INVESTIGADO, conforme já havia sido levantado por auditoria interna, estava realizando crimes bancários utilizando-se da plataforma bancária do seu empregador.

Precisa de Perícia em Computador, fale conosco!

Até o próximo post,

Eduardo Henrique Alves Amorim, Perito Digital.