A perícia forense em processos criminais são aquelas coletadas em computadores, celulares, e-mails, quebra de sigilo telemático ou telefônico.

Hoje utilizamos um grande número de dispositivos conectados a rede. Fazemos uso destes equipamentos para tudo, desde trabalhar até a paquera. Não raramente, chegam até nosso escritório situações onde alguém necessite do trabalho da perícia forense.

A prova digital nada mais é que um conjunto de informações armazenadas em uma sequência de bits e consignada em base física eletrônica (pendrive, disco rígido, nuvem). As provas são produzidas através de softwares, que além de produzi-las, possuem a capacidade de alterá-las facilmente.

Processos criminais com provas digitais e crimes cibernéticos são a mesma coisa para a perícia forense?

Crime cibernético é uma atividade criminosa que tem como alvo ou faz uso de um computador, uma rede de computadores ou um dispositivo conectado em rede.

A maioria dos crimes cibernéticos é cometida por criminosos ou hackers que não necessariamente querem ganhar dinheiro. O crime cibernético é realizado por pessoas ou organizações, como por exemplo ”pornografia de vingança”, ”cyberstalking”, assédio, bullying e até mesmo exploração sexual infantil.

Já os processos criminais com provas digitais são aqueles que a autoridade policial utilizou-se de meios eletrônicos para produzir provas elementares sobre a autoria e materialidade de um crime, não necessariamente ocorrido na internet.

Quais são os tipos de crimes cibernéticos?

Primeiro, vamos conhecer alguns típicos casos de provas digitais que habitualmente são apresentadas em processos judiciais e você nem sabia que elas existiam (ou sabia mas nunca se deu conta):

- Os tipos de crimes cibernéticos incluem:

- Fraude por e-mail e pela Internet;

- Fraude de identidade e roubo de informações;

- Roubo de dados financeiros ou de pagamento com cartão;

- Roubo e venda de dados corporativos;

- Ciber extrorção (exigir dinheiro para evitar um ataque ameaçado);

- Ataques de ransomware;

- Cryptojacking, que é o estelionato digital;

- Espionagem cibernética;

- Interferência em sistemas de modo a comprometer uma rede;

- Violação de direitos autorais;

- Jogos de azar ilegais;

- Venda de itens ilegais on-line;

- Incitação, produção ou posse de pornografia infantil.

- Atividade criminosa direcionada a computadores usando vírus e outros tipos de malware;

- Atividade criminosa que usa computadores para cometer outros crimes.

Os crimes cibernéticos sempre estão ligados a utilização de dispositivos para a realização do crime, e quase sempre, trata-se de ações feitas por pessoas com alto conhecimento técnico.

Os mais comuns estão relacionados a roubo e sequestro de contas em redes sociais, Fraude de identidade e roubo de informações, a fim de aplicar golpes solicitando dinheiro a pessoas.

O outro comum é Incitação, produção ou posse de pornografia infantil, que iremos falar mais em outro artigo.

Já os crimes não classificados como cibernéticos, mas possuem provas digitais capazes de atestar a autoria e materialidade são até mais comuns ao nosso dia a dia, como por exemplo corrupção, onde a autoridade policial realiza perícia nos computadores de pessoas e empresas, roubo de bancos, através do geofencing e geolocalização de alvos, exploração de jogos de azar, com a quebra de sigilo de dados telemáticos, dentre outros.

Antes de falarmos sobre os pontos a serem observados quando o processo criminal tiver provas digitais, vamos conhecer mais sobre as etapas do processo de investigação.

Como são produzidas as provas pela perícia forense?

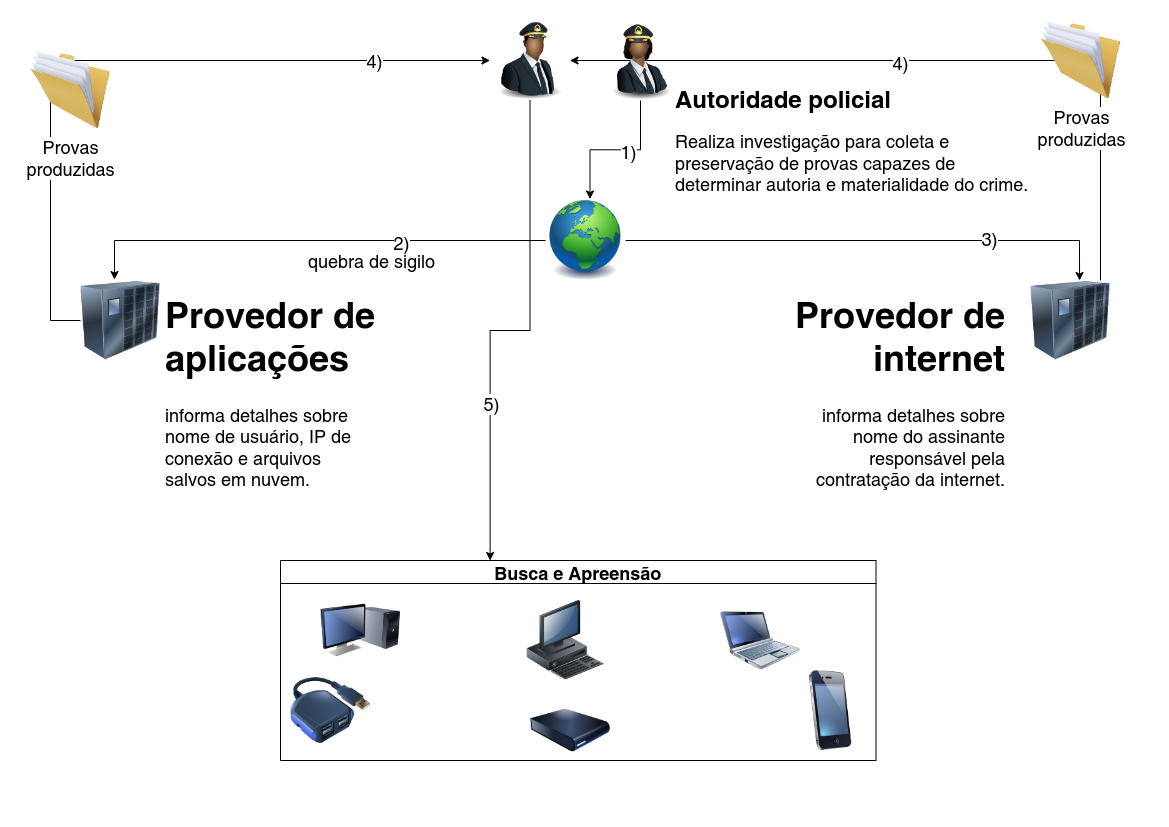

A visão geral do procedimento de investigação dos crimes com provas digitais possui as seguintes etapas:

- Identificação do meio empregado;

- Preservação das Provas;

- Identificação dos responsáveis pelo serviço;

- Quebra de Sigilo de dados telemáticos: IP e Usuário;

- Comprovação da autoria e da materialidade

Agora que conhecemos mais sobre os procedimentos de investigação de crimes com provas digitais, vamos detalhar mais sobre os pontos de atenção por parte da defesa.

Os meios de obtenção de provas respaldados pela legislação brasileira são:

- Infiltração Policial Real – Lei n° 12.850/2013;

- Virtual – Lei n° 13.441/2017 + Lei 12.850/2013 (inclusão pelo Pacote Anticrime – Lei n° 13.964/2019);

- Quebra de Sigilo Telemático;

- Quebra de Sigilo Telefônico;

- Quebra de Log/IP; Interceptação Ambiental; Artigos 7°, 10 e 22 da Lei 12.965/2014 (Marco Civil da Internet);

- Lei Anticrime (Lei n° 13.964/19) – acrescenta artigo 3°-A a artigo 3°-F, no CPP – Juiz das Garantias.

Os itens b., c., d., e. e f. estão diretamente relacionados as provas no formato digital. Falaremos sobre pontos que exigem cuidados por parte dos envolvidos neste tipo de obtenção de provas. Não basta apenas conhecer de maneira leiga, a experiência na aplicação dessas tecnologias é essencial.

Perícia forense e a Infiltração cibernética – Lei n° 13.441/2017

A Lei nº 13.441/2017 alterou o Estatuto da Criança e do Adolescente de maneira a permitir a infiltração de agentes de polícia na internet com o fim de investigar crimes contra a dignidade sexual de criança e de adolescente.

Como se dá essa infiltração Virtual?

Na teoria, a infiltração de agentes é uma técnica especial de investigação por meio da qual um grupo de policiais finge ser um pedófilo entrando em chats e grupos fechados de pedófilos de maneira a coletar elementos probatórios dos delitos praticados na expectativa de identificar os integrantes daquele grupo de pedofilia servindo como prova no processo penal. Entretanto, na prática, a referida infiltração se dá de outras formas.

Na realidade, a grande maioria das investigações virtuais são dão através de pesquisas realizadas na internet surface e na deep web. Surface é a internet que utilizamos no cotidiano: sites, redes sociais, mecanismos de buscas, etc.

Já deep web deve ser entendida como a internet escondida, sem regulamentação, onde a grande maioria dos crimes ocorrem.

O acesso a deep web é feito através de mecanismos capazes de anonimizar o usuário, utilizando-se principalmente do navegador TOR. Sobre o mecanismo, o projeto da REDE TOR informa que:

“Tor é uma rede de túneis virtuais que permite melhorar a sua privacidade e segurança na Internet. O Tor envia o seu tráfego por três servidores aleatórios (também conhecidos como relés) na rede Tor. O último relé do circuito (o “relé de saída”) envia o tráfego para fora, na Internet pública.”

Por isso, o usuário da deep web é um usuário anônimo, que praticamente anula o procedimento de investigação dos crimes cibernéticos, sem qualquer possibilidade de determinar a autoria dos delitos virtuais.

Nesse sentido, o que temos na prática é um problema, que inclusive é conhecido e debatido amplamente por juristas e advogados. Veja por exemplo, o site Conteúdo Jurídico, leciona sobre a infiltração cibernética ou infiltração virtual deve ser entendida como:

“A infiltração virtual por ser variedade nova de investigação e, mais ainda, trata-se de procedimento muito restrito que exige conhecimento técnico específico do policial, domínio das ciências da computação, softwares, e outros conhecimentos fundamentais para que a investigação possa ser concluída com sucesso.

Destarte, não havendo agentes com aptidão para ocorrer a investigação, o procedimento, leia-se: infiltração de agentes, não deverá acontecer, uma vez que dando prosseguimento sem base técnica comprometerá a produção de provas, ficando prejudicado o direito de punir (jus puniendi) do Estado.”

Portanto, se você é RÉU em um processo criminal com provas no formato digital, procure um perito digital para que ele te auxilie na defesa técnica. Para saber mais sobre perícia digital, clique aqui.

Perícia forense e a Quebra de Sigilo Telemático e Telefônico

Quebra do sigilo telemático nada mais é que, mediante determinação do juiz, as empresas provedores de aplicações devem fornecer informações ao judiciário sobre atividades de determinado usuário na rede.

Dessas informações, o próximo passo é, mediante determinação do juiz, solicitar que as provedoras de internet informem ao judiciário sobre dados sobre os assinantes dos serviços de internet fixa e móvel, a fim de identificar pessoas físicas ou jurídicas que possam estar utilizando-se da rede para cometer crimes.

O que são provedores de aplicações?

Segundo o site riccipi.com.br, os provedores de aplicação, são aqueles que fornecem um conjunto de funcionalidades acessíveis por meio de um terminal, como um computador, celular, conectado à Internet.

Logo, provedores são:

- serviços de e-mail, como Gmail ou Hotmail;

- redes sociais, como Facebook ou Twitter;

- geradores de conteúdo, como UOL ou Globo, ou;

- serviços de comércio eletrônico, como Mercado Livre, OLX ou mesmo websites de pequenas empresas.

O que são provedores de internet?

O mesmo site riccipi.com.br, ensina que provedores de internet, ou provedores de conexão, são aqueles responsáveis por fornecer os serviços de conexão à Internet, como Vivo, Claro e outras empresas provedoras.

Neste caso, temos dois tipos de internet: a internet fixa, fornecida via cabo até a residência ou empresa, e a internet móvel, que comummente chamamos de pacote de dados.

Enquanto o pacote de dados deve avaliado como usuário único, ou seja, o usuário é o próprio assinante, a internet fixa, fornecida por cabos, é avaliada como múltiplos usuários, podendo ser o assinante um desses usuários.

Se cruzarmos este ensinamento com aquele proposto em projeto de lei no congresso nacional, onde o autor da proposta afirma que “… à disponibilidade dos metadados e da descrição dos procedimentos para a verificação da autenticidade e da integridade da prova” exigida, é que temos o trabalho do perito forense digital.

Se aprofundarmos ainda mais nossa conversa, teremos o ensinamento do autor Gustavo Henrique de Vasconcellos Cavalcanti, em obra mantida pelo site da Controladoria Geral da União.

“A interceptação telemática, à exemplo da interceptação telefônica, consiste em ter acesso, em tempo real ou não, às mensagens e dados transmitidos de forma digital, tais como correio eletrônico, mensagens de texto, chats e VoIP, sem que disso se apercebam os que o emitem e recebem. Trata-se de medida voltada à investigação criminal que exige autorização judicial, por conter informações a respeito da intimidade e vida privada. A interceptação telemática está resguardada pelo art. 5º, incisos X e XII da Constituição Federal e pela Lei n.º 9.296/96 (Lei do Sigilo Telefônico), e só é admitida para apuração de infrações penais punidas com pena de reclusão.

A quebra de sigilo telemático, por sua vez, consiste em obter os dados cadastrais relacionados à identificação do usuário de um determinado serviço, como, por exemplo, o endereço de um determinado número de IP no momento da prática de um ilícito ou a data, hora e responsável por determinada página ou conteúdo na Internet. Nesses casos, não é exigida a reserva de jurisdição, bastando a existência de representação da autoridade policial para que um provedor de conexão ou de acesso a conteúdo forneça os dados requisitados.“

Do trecho acima, algumas análises merecem cuidado ao ser avaliar provas colhidas por quebra de sigilo telemático e/ou telefônico, conforme a seguir.

Sigilo telemático e telefônico – pontos a serem observados

A quebra de sigilo telemático, consiste em obter os dados cadastrais relacionados à identificação do assinante através de um determinado número de IP no momento da prática de um ilícito em determinada data e hora.

Entretanto, o IP pode ser compartilhado por este assinante por vários usuários de sua residência, ou por vários colaboradores de uma instituição/empresa.

Ou seja, o investigador chegará a um endereço geográfico, uma casa, empresa ou escritório. Ali poderá ter vários dispositivos conectados a rede, compartilhando um mesmo IP (vide figura abaixo), podendo ser um desses dispositivos que foi utilizado para realizar o delito. A autoria só virá após a perícia no aparelho e a identificação do usuário.

Outro importante ponto sobre a quebra de sigilo telemático é que pela escassez de numeração IP disponível aos usuários da rede, os provedores de internet tem lançado mão de um artifício tecnológico conhecido como CGNAT. A figura abaixo explica como tal técnica funciona:

As operadoras compartilham, para uma mesma região geográfica, um mesmo número de IP, separando os assinantes por porta lógica.

Imagine, por exemplo, que no pedido de quebra de sigilo enviado pela autoridade judiciária ao provedor de internet não esteja discriminado a porta lógica. Isso impossibilita a identificação do assinante, portanto, impossibilita a perícia nos equipamentos a fim de determinar a autoria e a produção de provas digitais.

Portanto, se você é RÉU em um processo criminal com provas no formato digital, procure por nossos serviços especializados em perícia forense para auxiliar na sua defesa técnica. Para saber mais sobre perícia digital, clique aqui.

Perícia forense e a quebra de sigilo do WhatsApp – pontos a serem observados

Aprofundando um pouco mais no texto acima, extraído do site do CGU, temos a informação da possível quebra de sigilo telemático de mensagens e provas digitais, como por exemplo correio eletrônico (e-mail), mensagens de texto e multimídia e VoIP.

Sem dúvida, o aplicativo de mensagens mais utilizados nos dias atuais é o WhatsApp. Por isso é extremamente importante que a defesa conheça alguns detalhes a serem observados no pedido de quebra de sigilo telemático realizado para acesso a mensagens do WhatsApp.

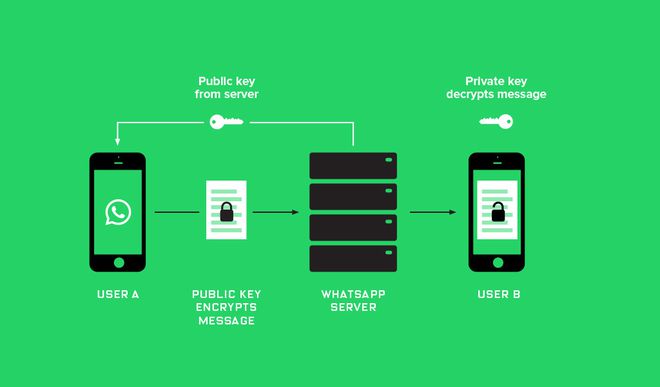

Atualmente utilizamos o WhatsApp como o aplicativo mais utilizado para mensagens de textos, multimídia, chat e ligações VOIP. O WhatsApp utiliza, para garantir a privacidade de seus usuários, a criptografia de ponta a ponta.

Na realidade, o Whatsapp mantêm os registros dos histórico de mensagens do usuário além da lista de contato deste usuário.

Periodicamente, o WhatsApp faz backup das mensagens de um usuário em um arquivo DB.CRYPT. Esses arquivos são arquivos de banco de dados criptografados. Para evitar que hackers e outras entidades maliciosas consigam descriptografar arquivos DB.CRYPT, o WhatsApp atualiza regularmente a criptografia usada para criar os arquivos.

Sempre que o WhatsApp atualiza a criptografia dos arquivos DB.CRYPT, eles acrescentam um novo número às extensões dos arquivos. Por exemplo, os arquivos .CRYPT6, .CRYPT8, .CRYPT10, .CRYPT12 e .CRYPT14 são todos arquivos de backup de mensagens do WhatsApp.

A chave da decriptografia é mantida no dispositivo, em um arquivo chamado key. O acesso ao arquivo .key se dá somente a com a permissão de root, que é o usuário com todos os privilégios dos sistemas android e IOS.

Sem a chave de decriptografia do WhatsApp, que está salva no computador dos usuários envolvidos no diálogo, não há possibilidade de acessar a íntegra dos diálogos, sua cronologia e a contextualidade correta só após a decifragem desse banco de dados.

Não muito raramente existem pedidos de quebra de sigilo telemático para acesso a mensagens de WhatsApp. Os provedores como Google e Apple enviam os backups salvos em nuvem a autoridade policial.

Entretanto, sem o acesso a íntegra das mensagens, o trabalho de investigação se torna impossível. No máximo, se tem acesso aos arquivos multimídia, como áudios gravados e recebidos, vídeos, fotos e documentos. Porém, não se pode determinar qual os interlocutores enviaram ou receberam os áudios, ou as fotos, ou os vídeos.

Portanto, se você é RÉU em um processo criminal com provas no formato digital, procure nossos serviços em perícia forense para que te auxiliemos na defesa técnica. Para saber mais sobre perícia forense, clique aqui.

Perícia forense e a quebra de sigilo telefônico – pontos a serem observados

Quanto ao sigilo telefônico, este se confunde com o sigilo telemático, visto que a grande maioria das comunicações se dá através de aplicativos, como por exemplo, o WhatsApp, conforme já falamos anteriormente.

Muitas vezes, a produção de provas digitais pela quebra de sigilo telefônico deve ser analisada junto com a perícia nos dispositivos móveis dos acusados.

De toda forma a produção de provas digitais pela quebra do sigilo telefônico, na maioria das vezes, é realizada para identificação de localização geográfica do acusado em determinada data e horário. Entretanto, Por exemplo, há muita dificuldade, por parte dos analistas, na interpretação da data e hora disponibilizados nos relatórios das operadoras, visto que os registros sempre são realizados pela hora internacional, também conhecida por UTC.

Qual a diferença entre quebra de sigilo e interceptação?

“Quebrar sigilo é de hoje para trás, interceptação é de hoje para frente. Interceptar é monitorar uma pessoa, é ter autorização para coletar dados futuros, como dar ordem para uma companhia telefônica fazer o que se chama de ‘grampo’, gravar todas as ligações feitas e recebidas.”

Portanto, a interceptação telefônica é utilizada para investigar os passos futuros de uma pessoa. A autoridade policial pode solicitar, para determinados casos, a quebra de sigilo telefônico, avaliando os envolvidos em um determinado cenário de investigação, e posteriormente, a interceptação telefônica.

No caso da interceptação telefônica, conhecida como grampo telefônico, a pessoa tem suas ligações gravadas em áudio. Além da gravação do áudio, temos um relatório informando qual o número do telefone do outro interlocutor.

Quanto aos áudios, estes são um tipo de prova digital. Portanto, é necessário um cuidado especial, sendo necessário a realização de perícia forense para atestar a admissibilidade da prova. Para saber mais sobre admissibilidade de provas digitais e perícia forense, clique aqui.

Existe também métodos ocultos de realizar interceptação telefônica e telemática utilizando aplicativos espiões, prática conhecida como Stalking. O software utilizado para isso é conhecido como Stalkware.

Segundo a organização internacional Stop Stalkware, site aqui, o Stalkware pode ser definido como:

“Stalkerware refere-se a ferramentas – programas de software, aplicativos e dispositivos – que permitem que alguém espie secretamente a vida privada de outra pessoa por meio de seu dispositivo móvel. O agressor pode monitorar remotamente todo o dispositivo, incluindo pesquisas na web, geolocalização, mensagens de texto, fotos, chamadas de voz e muito mais. Esses programas são fáceis de comprar e instalar. Eles correm escondidos em segundo plano, sem que a pessoa afetada saiba ou dê seu consentimento. Independentemente da disponibilidade do stalkerware, o agressor é responsável por usá-lo como uma ferramenta e, portanto, por cometer esse crime.”

Além disso, pela quebra de sigilo telefônico é possível solicitar às operadoras de telefonia:

- do Extrato de ligações e SMS;

- da Geolocalização e triângulação de antenas;

- dados de conexão por pacotes de dados (já falamos ali em cima: Sigilo Telemático);

- gravação de ligações telefônicas (falamos ali em cima: Qual a diferença entre quebra de sigilo e interceptação?);

Extrato de ligações e SMS

A quebra do sigilo de telefônico solicitando o extrato de ligações representa o acesso ao histórico das chamadas realizadas ou recebidas, data e horário, duração e o número do telefone que recebeu ou realizou a chamada da conta telefônica do assinante que teve o sigilo quebrado.

Também é possível solicitar a quebra de sigilo de Short Messages Service, conhecido como SMS. O pedido para quebra do sigilo de SMS enviados e recebidos são comuns para identificação de crimes relacionados a crimes cibernéticos de roubo de identidade.

É que muitos aplicativos, como o WhatsApp, realiza a autenticação do usuário através do envio de um SMS para o aparelho, solicitando que o usuário faça a digitação na tela do aplicativo.

Os sistemas bancários também utilizam o SMS como forma de autenticação.

Assim, o investigador terá condições de analisar, caso a caso, se o investigado realizou ligações ou recebeu de uma determinada pessoa em um determinado dia e horário.

No caso de crimes cibernéticos, será possível avaliar se houve algum recebimento de SMS, e se esse foi repassado a terceiros, ou através Golpe da ‘Mão Fantasma’, o criminoso copiou o código para se passar por outra pessoa em outro dispositivo.

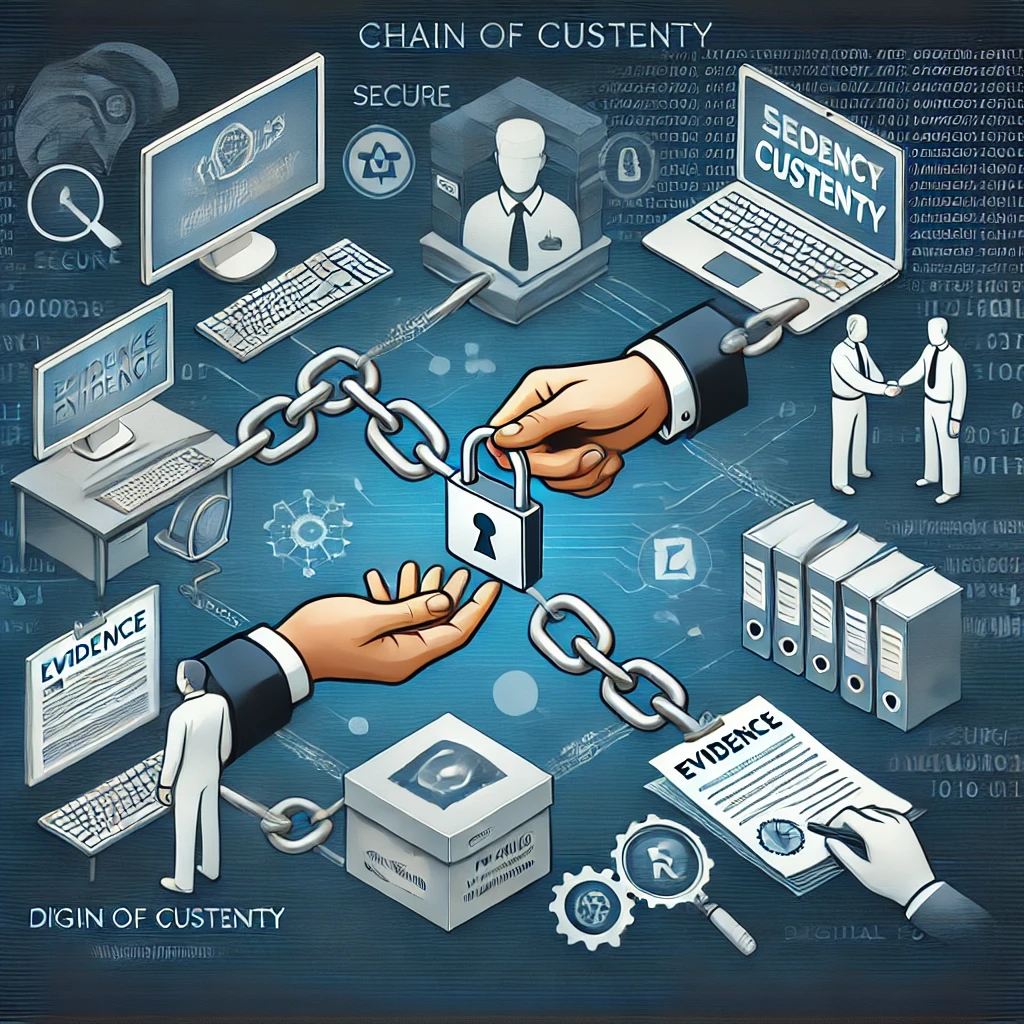

Voltando ao extrato de ligações e SMS, esse é o típico documento que é enviado ou em formato de PDF ou em planilha. Por se tratar de prova no formato digital, como já dissemos ali em cima, todo o cuidados é pouco para que seja preservada a cadeia de custódia, garantindo a admissibilidade da prova digital.

É comum também, no extrato de ligações e SMS, aparecer os dados da antena da operadora, conhecida como ERB, a qual estava conectada o aparelho no momento do registro telefônico.

Essa informação é de suma importância, considerando em matéria de investigação criminal, qual a localização geográfica do usuário/assinante em determinado momento do dia.

A partir daqui, falaremos sobre a investigação por triângulação de antenas, muito utilizado pela autoridade policial para o desfecho de crimes.

Perícia forense e a geolocalização e triangulação de antenas

O termo muito utilizado para determinar a localização geográfica de uma determinado assinante é triângulação de antenas. Entretanto, como o próprio nome diz, a triângulação de antenas acontece com três registros de antenas.

Por isso, antes de avaliarmos os pontos de observações necessários para esse tipo de investigação criminal, vamos explicar os métodos de geolocalização através de dados enviados pelas operadoras.

Cell-ID

O método de localização Cell-ID é uma das mais simples e certamente a mais usada no país, pois, dentre outros fatores, necessita de apenas uma célula para localizar o dispositivo móvel.

Através dos Registradores de localização, que registram os dados enviados pela antena ERB à central, a rede sempre sabe o posicionamento do móvel. A posição aproximada do terminal móvel é dada pelas coordenadas fixas da antena ERB com a qual ele está se comunicando no momento. Tal estação, geralmente, é a mais próxima do dispositivo móvel do assinante.

A informação de localização do aparelho celular está associada a praticamente todos os sistemas de comunicação celular. Não é necessário mudança no sistema para que o serviço seja fornecido, pois o próprio sistema exige um canal de controle (conhecido como SS7) para saber em qual célula está o aparelho celular, com o intuito de, ao receber uma ligação, realizar a conexão entre o aparelho que origina a chamada e o aparelho que recebe a chamada.

A geolocalização por Cell-ID não exige cálculos de localização, como os outros casos a seguir. E caso o aparelho celular esteja desligado, o seu último posicionamento fica nos registradores de localização, onde a solicitação de monitoramento pode ser feita a qualquer momento.

Porém, como já dito ali em cima, teremos uma localização geográfica muito ampla, podendo que fica entre 100 metros e 20 Km. É que para cidades com alta densidade demográfica, as células são pequenas devido a alta densidade de dispositivos conectados. Já para pequenas cidades e regiões semi-urbanas as células podem cobrir uma grande área.

Biângulação ou AOA

O cálculo do posicionamento é determinando pelos ângulos dos sinais que chegam às antenas ERBs.

A localização é definida por um equipamento adicional que é instalado junto às ERBs que é capaz de realizar os cálculos do posicionamento pela variação de fase dos sinais recebidos ao longo de um grupo de antenas.

Os cálculos são pouco complexos.

“A diferença de fase do sinal entre antenas deste grupo resulta em ângulos recebidos e isso pode ser referenciado em relação a qualquer direção fixa. Tal cálculo resulta em um ponto de interseção dos ângulos de pelo menos duas ERBs. Sendo assim, esse sistema pode prover um melhor resultado e precisão em locais onde a quantidade de células é reduzida.

Embora o princípio básico do método AoA pareça simples, ele tem algumas desvantagens. O método só terá uma medição precisa se tiver em visada direta com a estação rádio base, o que é muito improvável numa rede celular urbana.“

Triangulação de antenas – ToA ou TDoA

O ToA (Time of Arrival ou Tempo de Chegada) é uma tecnologia bem conhecida e usada para determinar a localização de terminais móveis.

“Baseando-se na velocidade da luz e conhecendo o tempo de processamento do móvel e da ERB, o tempo gasto por um sinal no caminho entre a antena e o aparelho celular pode ser calculado e, com isso, a distância entre esses elementos da rede.

A ERB envia o sinal ao dispositivo móvel, esse sinal é respondido pelo móvel para a antena a qual calcula o tempo entre o envio da solicitação e o recebimento da resposta do aparelho celular. Um dos problemas desse sistema é que ele precisa ser realizado em pelo menos três ERBs para que a posição do móvel possa ser definida.

Essa técnica possui como desvantagem uma queda na precisão pelo aumento da obstrução, o desvanecimento por multipercurso se acentua, fazendo com que o sinal demore um tempo maior que o normal para chegar até o destino, gerando erro de cálculo.

Para aumentar a precisão é necessário aumentar o número de ERBs envolvidas nos cálculos de distâncias, algo que o foge da prática, pois não é comum termos mais de 3 ERBs cobrindo um mesmo local.”

O TDoA (Time Diference of Arrival ou Tempo Diferencial de Chegada) é o verdadeiro método de triangulação de antenas. Esse método faz o uso da diferença de tempo dos sinais de rádio emitidos pelo aparelho móvel às ERBs. A desvantagem é que é necessário no mínimo três ERBs para realizar a localização. Essa tecnologia tem relativa vantagem de não ter a necessidade de realizar cálculos sobre o tempo de envio/resposta entre a ERB e o aparelho celular, diferente do método ToA, entretanto é algo que o foge da prática, pois não é comum termos mais de 3 ERBs cobrindo um mesmo local.

Como se dá a triangulação das antenas?

Em resumo, esta técnica consiste em achar o tempo exato em um maior número de células possível e com isso realizar uma espécie de média entre os tempos encontrados, se aproximando mais do posicionamento correto do dispositivo móvel. A técnica pode ser dividida nos seguintes passos:

- Dispositivo móvel necessita ter acesso ao serviço baseado em localização fornecido pela operadora;

- Pelo menos 3 ERBs detectam o móvel;

- Estando cada uma das ERBs sincronizadas entre si, cada uma delas recebe o sinal do móvel;

- O TDoA é determinado pelo cruzamento das informações coletadas pelas ERBs;

- Os valores de distância são então originados em medidas diferenciais, que serão calculadas por equações que resultarão no posicionamento.

Perícia forense e a triangulação de antenas – pontos a serem observados

Se analisarmos o parágrafo anterior, vemos que o aparelho celular, identificado pelo número do telefone e seu respectivo IMEI, que é objeto da quebra de sigilo e posteriormente tem sua geolocalização determinada pela triangulação de antenas, necessita ter acesso a um serviço fornecido pela operadora: serviço baseado em localização. Para conhecer mais sobre esse serviço, acesse o link.

Ou seja, soma-se a dificuldade de ter regiões geográficas cobertas por três antenas simulteamente, o fato de que somente será possível realizar a triangulação caso haja um serviço contratado pelo investigado.

Além disso, existem outros elementos probatórios que devem ser somados a triangulação de antenas para atestar se a investigação informa coerentemente a geolocalização do investigado.

Por tudo isso, o prudente é sempre procurar um profissional especializado em perícia forense digital para auxiliar na defesa técnica.

Portanto, se você é RÉU em um processo criminal com provas no formato digital, procure um perito digital para que ele te auxilie na defesa técnica.

Caso queira saber mais sobre perícia forense, clique aqui.

Bom vamos ficando por aqui, a partir de agora vamos escrever uma série de outros artigos que demonstrarão vários métodos, um para cada tipo de formato de arquivo, sempre avaliando se as provas digitais são íntegras e autênticas, e também capazes de determinar a autoria e a veracidade dos fatos alegados.

Até o próximo post,

Eduardo Henrique Alves Amorim, Perito Digital.